sergeysvirid

- Стаж: 11 лет

- Сообщений: 2708

- Репутация:127[+] [-]

- Откуда: 65 регион (GMT+11)

|

SATA_AHCI-RAID_NVMe_USB3_integrator_for_install_wim.7z (v.3.4 - обновление от 26.12.2021)-SATA_AHCI-RAID_NVMe_USB3_integrator_for_install_wim.exe - Скрипт интеграции драйверов SATA AHCI-RAID, NVMe и USB 3.0/3.1 в дистрибутивы Windows 7-10 (x86-x64)

Поддерживается интеграция драйверов как в раздельные образы install_x86.wim или install_x64.wim, так и в объединённый многотомный образ install_x86-x64.wim

Принцип работы скрипта:

В дистрибутив Windows интегрируется пакет драйверов и установщик драйверов Snappy Driver Installer (SDI)

На этапе установки Windows запускается SDI и устанавливает необходимые для вашего оборудования драйвера.

(Фильтр SDI настроен на установку неустановленных и более подходящих драйверов).

По завершению работы скрипта (на этапе установки Windows) пакеты драйверов и установщик драйверов (SDI) самоудаляются.-Процесс интеграции драйверов в install.wim:

1. Процесс интеграции драйверов в wim-архив категорически не следует проводить в пользовательском каталоге (например на рабочем столе), поэтому создайте в корне диска папку проекта (например D:\_Project) и скопируйте интегратор в этот каталог.

2. Извлекаете из iso-образа Windows (например с помощью программы UltraISO), install.wim из папки sources.

Кладёте этот install.wim (извлечённый из образа) в одну папку рядом с SATA_AHCI-RAID_NVMe_USB3_integrator_for_install_wim.exe

3. Запускаете SATA_AHCI-RAID_NVMe_USB3_integrator_for_install_wim.exe и ждёте пока не завершится процесс интеграции драйверов в install.wim.

4. По завершении интеграции драйверов автоматически производится очистка папок:

\Windows\WinSxS\Backup\

\Windows\WinSxS\ManifestCache\

\Windows\WinSxS\Temp\PendingDeletes\

Также очищены от "мусора" папки

\Windows\System32\config\

\Windows\System32\SMI\Store\Machine\

\Users\Default\

Далее будут предложены варианты оптимизации install.wim (с разной степенью сжатия) или конвертации install.wim в install.esd

Если Вам не нужно будет (на тот момент времени) оптимизировать или конвертировать свой install.wim,

то можете просто выйти (нажав 0, а затем Enter) или просто закрыть консольное окно.

5. Открываете снова с помощью UltraISO свой образ Windows

и возвращаете на прежнее место install.wim (в папку sources) с заменой файла

6. Пересохраняете образ (Файл/Сохранить).-ОБРАТИТЕ ВНИМАНИЕ НА ДВА ВАЖНЫХ МОМЕНТА!!!

1. В процессе работы скрипта (на этапе монтирования/размонтирования образа) не закрывайте консольное окно,

иначе работа скрипта завершится с ошибкой и в папке MOUNT

останутся файлы от смонтированного образа.

2. Папка MOUNT предназначена для распаковки в неё install.wim

(Не удаляйте эту папку и не открывайте её в процессе работы скрипта,

иначе распаковка/упаковка в неё/из неё файлов может завершиться с ошибкой!!!)-Начиная с версии интегратора v.3.0 в образы Windows 7 добавлена интеграция (средствами DISM) универсального хост-драйвера USB 3/XHCI поддерживающий устройства с протоколом USB Attached SCSI (UASP)

(Поддерживает хост-контроллеры USB 3/XHCI любого производителя (USB 3.0/3.1/3.2)).Состав и версии драйверов в драйверпаках (для SDI) используемый в интеграторе:For Win 7x64NVMe:

Intel (4.4.0.1003)

Lite-On (1.4.0.0)

Micron (2.1.18.0)

OFA (OpenFabrics Alliance) (1.5.0.0)

Phison (1.5.0.0)

Realtek (1.4.1.0)

Samsung (2.0.8.1611; 3.3.0.2003)

Toshiba (1.2.126.844)

USB 3.x:

AMD USB 3.0 (1.1.0.276; 2.0.0.60)

AMD USB 3.1 (1.0.0.13; 1.0.5.3)

ASMedia USB 3.x (1.16.61.1)

Etron USB 3.0 (0.0.0119)

Fresco USB 3.0 (3.8.35514.0)

Intel USB 3.0 (1.0.10.255)

Intel USB 3.x (5.0.4.43)

Intel USB 3.1 (17.2.70.3)

Renesas USB 3.0 (2.1.39.0; 3.0.23.0)

Texas USB 3.0 (1.16.6.0)

VIA USB 3.0 (6.1.7600.5601)For Win 7x86NVMe:

Intel (4.4.0.1003)

Lite-On (1.4.0.0)

Micron (2.1.5.0)

OFA (OpenFabrics Alliance) (1.5.0.0)

Phison (1.5.0.0)

Samsung (3.3.0.2003)

Toshiba (1.2.126.843)

USB 3.x:

AMD USB 3.0 (1.1.0.276)

AMD USB 3.1 (1.0.5.3)

ASMedia USB 3.x (1.16.61.1)

Etron USB 3.0 (0.0.0119)

Fresco USB 3.0 (3.8.35514.0)

Intel USB 3.0 (1.0.10.255)

Intel USB 3.x (5.0.4.43)

Intel USB 3.1 (17.2.70.3)

Renesas USB 3.0 (2.1.39.0; 3.0.23.0)

Texas USB 3.0 (1.16.6.0)

VIA USB 3.0 (6.1.7600.5601)For Win 8.1x64NVMe:

Enmotus (20.22.1.752)

HighPoint (M.2_1.2.21.0)

Intel (5.3.0.1005; 7.6.0.1020)

Lite-On (1.4.0.0)

Micron (2.1.18.0)

Phison (1.5.0.0)

Realtek (1.4.1.0)

Samsung (3.3.0.2003)

Toshiba (1.2.126.844)

WD (3.3.2102.41615)

SATA_AHCI-RAID:

AMD (1.3.1.220; 1.3.1.276; 3.8.1540.14)

ASMedia (3.3.5.0)

Intel (4.7.0.1098; 5.5.4.1036; 6.3.0.1022; 7.5.0.1990; 11.7.4.1001; 12.9.4.1000; 13.2.8.1002; 14.8.18.1066; 15.9.8.1050; 16.8.3.1003; 17.7.1.1010)

JMicron (1.17.65.11)

Marvell (1.2.0.1049; 1.2.0.8400)

NVIDIA (9.98; 9.99.09; 11.2.20.9)

USB 3.x:

AMD USB 3.0 (2.0.0.60)

AMD USB 3.1 (1.0.0.13; 1.0.5.3)

ASMedia USB 3.x (1.16.61.1)

Etron USB 3.0 (0.0.0119)

Fresco USB 3.0 (3.8.35514.0)

Intel USB 3.0 (1.0.10.255)

Intel USB 3.x (5.0.4.43)

Renesas USB 3.0 (2.1.39.0; 3.0.23.0)

Texas USB 3.0 (1.16.6.0)

VIA USB 3.0 (6.1.7600.5601)For Win 8.1x86NVMe:

Intel (4.4.0.1003; 5.3.0.1005)

Lite-On (1.4.0.0)

Micron (2.1.5.0)

Phison (1.5.0.0)

Samsung (3.3.0.2003)

Toshiba (1.2.126.843)

SATA_AHCI-RAID:

AMD (1.3.1.220; 1.3.1.276; 3.8.1540.14)

ASMedia (3.3.5.0)

Intel (4.7.0.1098; 11.7.4.1001; 12.9.4.1000; 13.2.8.1002; 14.8.18.1066; 15.9.8.1050; 16.8.3.1003)

JMicron (1.17.65.11)

Marvell (1.2.0.1049; 1.2.0.8400)

NVIDIA (9.98; 9.99.09; 11.2.20.9)

USB 3.x:

AMD USB 3.1 (1.0.5.3)

ASMedia USB 3.x (1.16.61.1)

Etron USB 3.0 (0.0.0119)

Fresco USB 3.0 (3.8.35514.0)

Intel USB 3.0 (1.0.10.255)

Intel USB 3.x (5.0.4.43)

Renesas USB 3.0 (2.1.39.0; 3.0.23.0)

Texas USB 3.0 (1.16.6.0)

VIA USB 3.0 (6.1.7600.5601)For Win 10x64NVMe:

AMD (9.3.0.296)

Enmotus (4.39.25.992)

HighPoint (M.2_1.2.21.0; U.2_1.2.24.0)

Intel (5.3.0.1005; 7.6.0.1020)

Lite-On (1.4.0.0)

Micron (2.1.18.0)

OFA (OpenFabrics Alliance) (1.5.0.0)

Phison (1.5.0.0)

Realtek (1.4.1.0)

Samsung (2.0.8.1611; 3.3.0.2003)

Toshiba (1.2.126.844)

WD (3.3.2102.41615)

SATA_AHCI-RAID:

AMD (1.3.1.276; 6.1.5.25; 9.4.0.48)

ASMedia (3.3.5.0)

Intel (4.7.0.1098; 5.5.4.1036; 6.3.0.1022; 7.5.0.1990; 15.9.8.1050; 16.8.3.1003; 17.11.0.1000; 18.36.4.1022; 18.6.5.1025; 19.1.0.1001)

Marvell (1.2.0.1049)

NVIDIA (9.98; 9.99.09; 11.2.20.9)

USB 3.x:

AMD USB 3.0 (2.0.0.60)

AMD USB 3.1 (1.0.0.13; 1.0.5.3)

ASMedia USB 3.x (1.16.61.1)

Etron USB 3.0 (0.0.0119)

Fresco USB 3.0 (3.8.35514.0)

Intel USB 3.x (5.0.4.43)

Renesas USB 3.0 (2.1.39.0; 3.0.23.0)

Texas USB 3.0 (1.16.6.0)

VIA USB 3.0 (6.1.7600.5601)For Win 10x86NVMe:

Intel (4.4.0.1003; 5.3.0.1005)

Lite-On (1.4.0.0)

Micron (2.1.5.0)

OFA (OpenFabrics Alliance) (1.5.0.0)

Phison (1.5.0.0)

Samsung (3.3.0.2003)

Toshiba (1.2.126.843)

SATA_AHCI-RAID:

AMD (1.3.1.276; 6.1.5.25)

ASMedia (3.3.5.0)

Intel (4.7.0.1098; 15.9.8.1050; 16.8.3.1003)

Marvell (1.2.0.1049)

NVIDIA (9.98; 9.99.09; 11.2.20.9)

USB 3.x:

AMD USB 3.1 (1.0.5.3)

ASMedia USB 3.x (1.16.61.1)

Etron USB 3.0 (0.0.0119)

Fresco USB 3.0 (3.8.35514.0)

Intel USB 3.x (5.0.4.43)

Renesas USB 3.0 (2.1.39.0; 3.0.23.0)

Texas USB 3.0 (1.16.6.0)

VIA USB 3.0 (6.1.7600.5601)

Интеграция установщика драйверов в образы install.wim производится в каталог \Windows\Temp, поэтому если Вы используете в своих целях другие утилиты для работы с образами с последующей очисткой каталога \Windows\Temp, имейте ввиду, что Вы тем самым удалите и работу этого интегратора. Поэтому, во избежание этих нюансов используйте интегратор SATA_AHCI-RAID_NVMe_USB3_integrator_for_install_wim.exe в последнюю очередь (уже после работы со сторонними утилитами)-

-В продолжение вопроса по интеграции драйверов NVMe и USB 3.0/3.1 в boot.wim добавлено:SATA_AHCI-RAID_NVMe_USB3_integrator_for_boot_wim.7z (v.3.4 - обновление от 26.12.2021)-SATA_AHCI-RAID_NVMe_USB3_integrator_for_boot_wim.exe - Скрипт интеграции драйверов SATA AHCI-RAID, NVMe и USB 3.0/3.1 в WinPE 7-10 (x86-x64)

Начиная с версии интегратора v.3.0 в boot7*.wim добавлена интеграция универсального хост-драйвера USB 3/XHCI поддерживающий устройства с протоколом USB Attached SCSI (UASP)

(Поддерживает хост-контроллеры USB 3/XHCI любого производителя (USB 3.0/3.1/3.2)).

Для семёрочных boot*.wim имеется поддержка установки из install.esd

"Поддержка" процесса установки заключается в следующем:

В семёрочный boot.wim добавляется десяточная установочная среда как дополнительный каталог (X:\sources.new). То есть, если в процессе установки Windows7 у нас обнаруживается для установки install.wim, то запускается родная семёрочная среда установки из X:\sources, а если обнаруживается для установки install.esd, то происходит подмена семёрочной среды (переименование X:\sources в X:\sources.old) на десяточную (переименование X:\sources.new в X:\sources), ...ну и дальше запускается стандартный, классический процесс установки Windows7 путём запуска X:\sources\setup.exe с заданными параметрами.

(идея и реализация с помощью PECMD-скрипта целиком и полностью принадлежит всеми уважаемому conty9. Подобная реализация используется в утилите 78Setup)

Также имеется возможность "подхвата" файла ответов *unattend.xml и(или) папки $OEM$ (при наличии таковых рядом с install.wim/esd)

(Скрипт применим только к стандартным (любым 7-10 (x86-x64)) boot*.wim от Microsoft)-P.S.

Все драйвера скачаны с сайта win-raid и отсортированы по принадлежности к той или иной ОС.

Последний раз редактировалось: sergeysvirid (2021-12-26 14:20), всего редактировалось 27 раз(а)

|

sergeysvirid

- Стаж: 11 лет

- Сообщений: 2708

- Репутация:127[+] [-]

- Откуда: 65 регион (GMT+11)

|

Всем здрасте!

Те кто скачал ранее интеграторы от 30.03.2021 просьба перекачать.-Обновление проекта (от 02.04.2021)

Удалён из комплекта для Win 7x64 сбойный драйвер NVMe Intel v7.0.0.2286.

На самом деле этот драйвер на семёрку не встаёт (хотя на сайте win-raid и заявлена эта поддержка) и потом вызывает ошибку запуска ОС (не найден *.sys файл)

Спасибо dimo70 и Ander_73 за помощь в тестировании и выявление багов.

|

Eagle123

- Стаж: 11 лет

- Сообщений: 126

- Репутация:10[+] [-]

|

sergeysvirid,

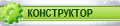

Приветствую, я вот не пойму, а куда в драйверах VIA для boot.wim на 7-ку делся файл "USB3\VIA\USB3.0_6.1.7600.5601\WdfCoInstaller01009.dll"?

Проверял для теста командойDism /Image:%mntfolder% /Add-Driver /Driver:%~dp0Drivers\7_\x%arch% /Recurse

То же самое у драйверов Fresco и Intel

Последний раз редактировалось: Eagle123 (2021-05-01 13:06), всего редактировалось 1 раз

|

sergeysvirid

- Стаж: 11 лет

- Сообщений: 2708

- Репутация:127[+] [-]

- Откуда: 65 регион (GMT+11)

|

Eagle123,

Приветствую!

Спасибо за тесты. Гляну попозже что там куда делось.

|

![Ответить с цитатой [Цитировать]](./styles/templates/default/images/lang/ru/icon_quote.gif)

Отправлено: 01-Май-2021 14:43

(спустя 1 час 51 минута)

Eagle123

- Стаж: 11 лет

- Сообщений: 126

- Репутация:10[+] [-]

|

sergeysvirid,

Еще вот интересно, если распаковать все x64 драйверы из 7z-архивов, затем на установленной системе Windows 7 x64 установить Win-Raid сертификат через cmd, как это у вас сделано:Reg.exe add "HKLM\SOFTWARE\Microsoft\SystemCertificates\ROOT\Certificates\A98087ECB8D6D3794EB582386A55724BB5B8BCF3" /v "Blob" /t REG_BINARY /d "190000000100000010000000834225e4c5f4fe2b7a79bc36624fd5970f0000000100000020000000d61dbd323853f9905f62ac85bdb419f37d8d0711ac27c81d1955a2acc02998bf030000000100000014000000a98087ecb8d6d3794eb582386a55724bb5b8bcf31400000001000000140000002cfa5ac3610dd036a89473d84480d19df911a9f120000000010000008b060000308206873082046fa0030201020210e7f1316c2cdf23bd46957544c449a434300d06092a864886f70d01010b05003081953125302306092a864886f70d01090116166665726e616e646f2e756e6f40676d61696c2e636f6d310b3009060355040613024445310b3009060355040813024e49310e300c060355040713054a6576657231193017060355040a13107777772e77696e2d726169642e636f6d3111300f060355040b13084665726e616e646f311430120603550403130b57696e2d52414944204341301e170d3135313032353138353332325a170d3339313233313233353935395a3081953125302306092a864886f70d01090116166665726e616e646f2e756e6f40676d61696c2e636f6d310b3009060355040613024445310b3009060355040813024e49310e300c060355040713054a6576657231193017060355040a13107777772e77696e2d726169642e636f6d3111300f060355040b13084665726e616e646f311430120603550403130b57696e2d5241494420434130820222300d06092a864886f70d01010105000382020f003082020a0282020100d9e3359d1aeee96d3dd38640e68471dda150899c5f4ebce4b32c5567a2f60937ae998bcb64a5ec1c6a7ae7c2e44a205c3f4b675cf8584e93c3734152182dd17acf656c9f08d09449f72f715d5d56ec79dcb23ec92c94a7601c6af1d8f2c6dd867eff8f01dd9204dddffc44f9c9fe53ed9aed7e98d33414ed2cbc529ef996cee4abeae9eb55df9a7b5622c1abb496ecd3d06ddc2615a3b480e7b8c70c934692e4955300cd814c9cb918994fcaa76aba61d03dd16a60a91d8c843e75fceedd274456dd445323239261058b83fd413ed8f5e2e3e7f67a95f9d9596982a667eb9d24713126765dac4be8adc63419a60d698512ebbd82478d286135760966babe594d5165d18e847d1c2f3df2a00cd6d092b084ecbc1e00235351242dc4582ed1ba8e5e3a041ea610cf065d05dda208bd6feba5e89d4fbbabfb0ef5d8f82c894c74d7efdec305d7122ff5561fdb00f5c67fa202f0bbae41a43fe6e59863a68bd7d004b8708ef80a1615d255d486f590d4a5f9841238a4f1633d963e8f75f9a1a820ec4464d97558754064c0ef1802717d3b6948b37af42a96414e9e65bcaf84753a79d5594aecb6cc410c3018c0ce0461fa247aeeec547a7f8e5aff59ca85ca0d53af3dd0443d53fd6f9ce762537355242f83aad3bd6f5cefa43970414ab4ef96b8622cd4400e328f6edb8891f974e1118a918cb3c058ac065287c9b43a6ffefd49a10203010001a381d03081cd3081ca0603551d010481c23081bf8010d4f3864f19ac33dd6ca76589b36a1e3aa181983081953125302306092a864886f70d01090116166665726e616e646f2e756e6f40676d61696c2e636f6d310b3009060355040613024445310b3009060355040813024e49310e300c060355040713054a6576657231193017060355040a13107777772e77696e2d726169642e636f6d3111300f060355040b13084665726e616e646f311430120603550403130b57696e2d524149442043418210e7f1316c2cdf23bd46957544c449a434300d06092a864886f70d01010b05000382020100c74e38189e646841ace3b58517be557330343ef353cdf967f17ba1d8242da050624c15a789e3792464f0e0cbb140866ab119372250ae36a91998984f5c46dbc1c7f3c8f959ad98d021bb7c5a2477450d9b32cfa01cde3ff7f87b80eb73215e311e3be5d1069958b60d310c987c2fb8c5a8bb4c494a444fb9910368b996d38ebfb78ead97092862472ea78606540e532a765d544edc0b60f07e44f4bafde15080b0df5e3322a4cc8fff8892d09bcf45a248d2f507a86c38af45564aa9b717c7445549cce653fcc089593cec6113a0943268a8e9f4ab4e2f218d944c9bd5605bf42654a296941fd6f9a9898d25747c95c98ed9a18feb5b2ca75990c568be97d46ef132aedf6b8621acd4df85f727c3146a990e34b223cdba0fce2b6e017c8d43423a107870f91b805a92a11d24e90b3a0e352dfc389724847b5022670c07be5652ec593ba2d0d6bd8be85acd0271ce3520cfb0ead8968c25137aafeab0ac282818289121a3c3a5ba62f251eafa39817fba3be6067c7230c2236fc13d95e5927b18486b8322a45589e8912817fdd34a0e6ebd44819b09d5b42e2ba6e2722c8cc8000200ec8d969a4173b7577c6d2720c346999a017294e95fb3a506f30141c83a8ec6b20c32a82cd1489ad3ac33216a97854e149da208e395085c3735e453da9c68f16eb3faedb57dda5eefa4bceccb3c5c7159c00c1e9f2bf17f1060726625005c" /f

Reg.exe add "HKLM\SOFTWARE\Microsoft\SystemCertificates\TrustedPublisher\Certificates\A98087ECB8D6D3794EB582386A55724BB5B8BCF3" /v "Blob" /t REG_BINARY /d "0f0000000100000020000000d61dbd323853f9905f62ac85bdb419f37d8d0711ac27c81d1955a2acc02998bf030000000100000014000000a98087ecb8d6d3794eb582386a55724bb5b8bcf320000000010000008b060000308206873082046fa0030201020210e7f1316c2cdf23bd46957544c449a434300d06092a864886f70d01010b05003081953125302306092a864886f70d01090116166665726e616e646f2e756e6f40676d61696c2e636f6d310b3009060355040613024445310b3009060355040813024e49310e300c060355040713054a6576657231193017060355040a13107777772e77696e2d726169642e636f6d3111300f060355040b13084665726e616e646f311430120603550403130b57696e2d52414944204341301e170d3135313032353138353332325a170d3339313233313233353935395a3081953125302306092a864886f70d01090116166665726e616e646f2e756e6f40676d61696c2e636f6d310b3009060355040613024445310b3009060355040813024e49310e300c060355040713054a6576657231193017060355040a13107777772e77696e2d726169642e636f6d3111300f060355040b13084665726e616e646f311430120603550403130b57696e2d5241494420434130820222300d06092a864886f70d01010105000382020f003082020a0282020100d9e3359d1aeee96d3dd38640e68471dda150899c5f4ebce4b32c5567a2f60937ae998bcb64a5ec1c6a7ae7c2e44a205c3f4b675cf8584e93c3734152182dd17acf656c9f08d09449f72f715d5d56ec79dcb23ec92c94a7601c6af1d8f2c6dd867eff8f01dd9204dddffc44f9c9fe53ed9aed7e98d33414ed2cbc529ef996cee4abeae9eb55df9a7b5622c1abb496ecd3d06ddc2615a3b480e7b8c70c934692e4955300cd814c9cb918994fcaa76aba61d03dd16a60a91d8c843e75fceedd274456dd445323239261058b83fd413ed8f5e2e3e7f67a95f9d9596982a667eb9d24713126765dac4be8adc63419a60d698512ebbd82478d286135760966babe594d5165d18e847d1c2f3df2a00cd6d092b084ecbc1e00235351242dc4582ed1ba8e5e3a041ea610cf065d05dda208bd6feba5e89d4fbbabfb0ef5d8f82c894c74d7efdec305d7122ff5561fdb00f5c67fa202f0bbae41a43fe6e59863a68bd7d004b8708ef80a1615d255d486f590d4a5f9841238a4f1633d963e8f75f9a1a820ec4464d97558754064c0ef1802717d3b6948b37af42a96414e9e65bcaf84753a79d5594aecb6cc410c3018c0ce0461fa247aeeec547a7f8e5aff59ca85ca0d53af3dd0443d53fd6f9ce762537355242f83aad3bd6f5cefa43970414ab4ef96b8622cd4400e328f6edb8891f974e1118a918cb3c058ac065287c9b43a6ffefd49a10203010001a381d03081cd3081ca0603551d010481c23081bf8010d4f3864f19ac33dd6ca76589b36a1e3aa181983081953125302306092a864886f70d01090116166665726e616e646f2e756e6f40676d61696c2e636f6d310b3009060355040613024445310b3009060355040813024e49310e300c060355040713054a6576657231193017060355040a13107777772e77696e2d726169642e636f6d3111300f060355040b13084665726e616e646f311430120603550403130b57696e2d524149442043418210e7f1316c2cdf23bd46957544c449a434300d06092a864886f70d01010b05000382020100c74e38189e646841ace3b58517be557330343ef353cdf967f17ba1d8242da050624c15a789e3792464f0e0cbb140866ab119372250ae36a91998984f5c46dbc1c7f3c8f959ad98d021bb7c5a2477450d9b32cfa01cde3ff7f87b80eb73215e311e3be5d1069958b60d310c987c2fb8c5a8bb4c494a444fb9910368b996d38ebfb78ead97092862472ea78606540e532a765d544edc0b60f07e44f4bafde15080b0df5e3322a4cc8fff8892d09bcf45a248d2f507a86c38af45564aa9b717c7445549cce653fcc089593cec6113a0943268a8e9f4ab4e2f218d944c9bd5605bf42654a296941fd6f9a9898d25747c95c98ed9a18feb5b2ca75990c568be97d46ef132aedf6b8621acd4df85f727c3146a990e34b223cdba0fce2b6e017c8d43423a107870f91b805a92a11d24e90b3a0e352dfc389724847b5022670c07be5652ec593ba2d0d6bd8be85acd0271ce3520cfb0ead8968c25137aafeab0ac282818289121a3c3a5ba62f251eafa39817fba3be6067c7230c2236fc13d95e5927b18486b8322a45589e8912817fdd34a0e6ebd44819b09d5b42e2ba6e2722c8cc8000200ec8d969a4173b7577c6d2720c346999a017294e95fb3a506f30141c83a8ec6b20c32a82cd1489ad3ac33216a97854e149da208e395085c3735e453da9c68f16eb3faedb57dda5eefa4bceccb3c5c7159c00c1e9f2bf17f1060726625005c" /f

powershell "Get-ChildItem \"E:\\Drivers\\x64\" -Recurse -Filter \"*.inf\" | ForEach-Object { PNPUtil.exe /a $_.FullName }"

то окажется, что в системе для этих драйверов не хватает еще как минимум 5 с лишним сертификатов, а на какие-то драйверы вообще вылезает красная табличка, что они без подписи.

Но это все просто мои эксперименты и попытки разобраться в этом всём, может у вас проект как-то все это учитывает и если дойдет дело до установки именно этих драйверов, то у вас не будет подобных ошибок... А может все драйверы собраны в кучу с разных проектов (WinRaid и других) и в результате при интеграции в этот проект не учитывались такие моменты, что надо еще и другие сертификаты интегрировать, а также какие-то драйверы вообще без подписи и возможно предназначены только для boot.wim с заранее отключенной проверкой подписей...

|

![Ответить с цитатой [Цитировать]](./styles/templates/default/images/lang/ru/icon_quote.gif)

Отправлено: 01-Май-2021 17:25

(спустя 2 часа 42 минуты)

sergeysvirid

- Стаж: 11 лет

- Сообщений: 2708

- Репутация:127[+] [-]

- Откуда: 65 регион (GMT+11)

|

85249затем на установленной системе Windows 7 x64 установить Win-Raid сертификат через cmd, как это у вас сделано

Какие такие "еще как минимум 5 с лишним сертификатов" Вы имеете ввиду?85249а затем попробовать установить/добавить в систему всю ту пачку драйверов  85249...а на какие-то драйверы вообще вылезает красная табличка, что они без подписи. 85249А может все драйверы собраны в кучу с разных проектов (WinRaid и других)...

Последний раз редактировалось: sergeysvirid (2021-05-01 17:28), всего редактировалось 1 раз

|

Eagle123

- Стаж: 11 лет

- Сообщений: 126

- Репутация:10[+] [-]

|

85250Зачем? Здесь в проекте драйвера устанавливаются через SDI только на необходимое оборудование, а устанавливать драйвера "всей пачкой" из драйверпака - это не по адресу.

Естественно на рабочей машине не надо всё подряд ставить, а только отсутствующие и то, если Windows сама не смогла поставить родные драйверы.

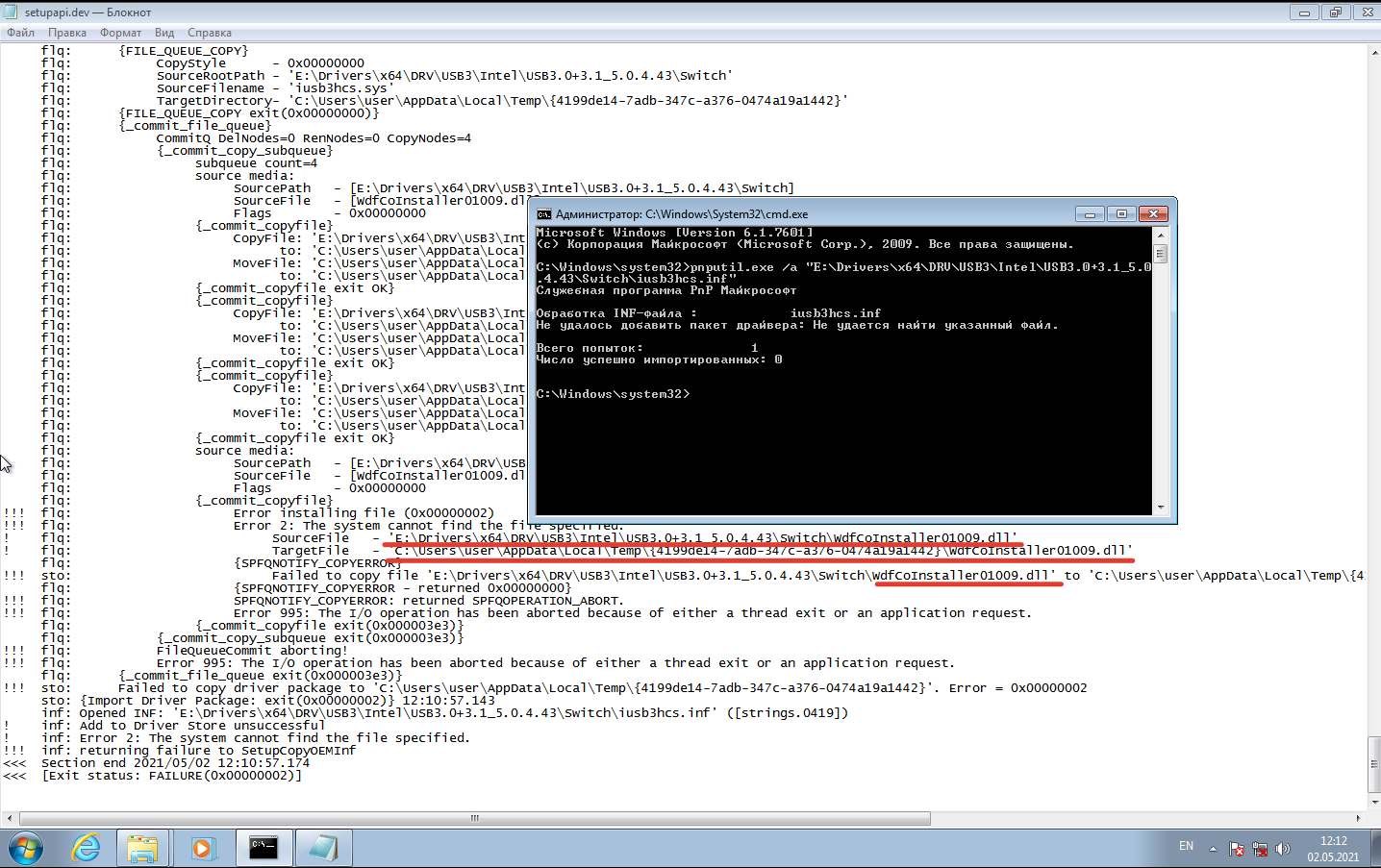

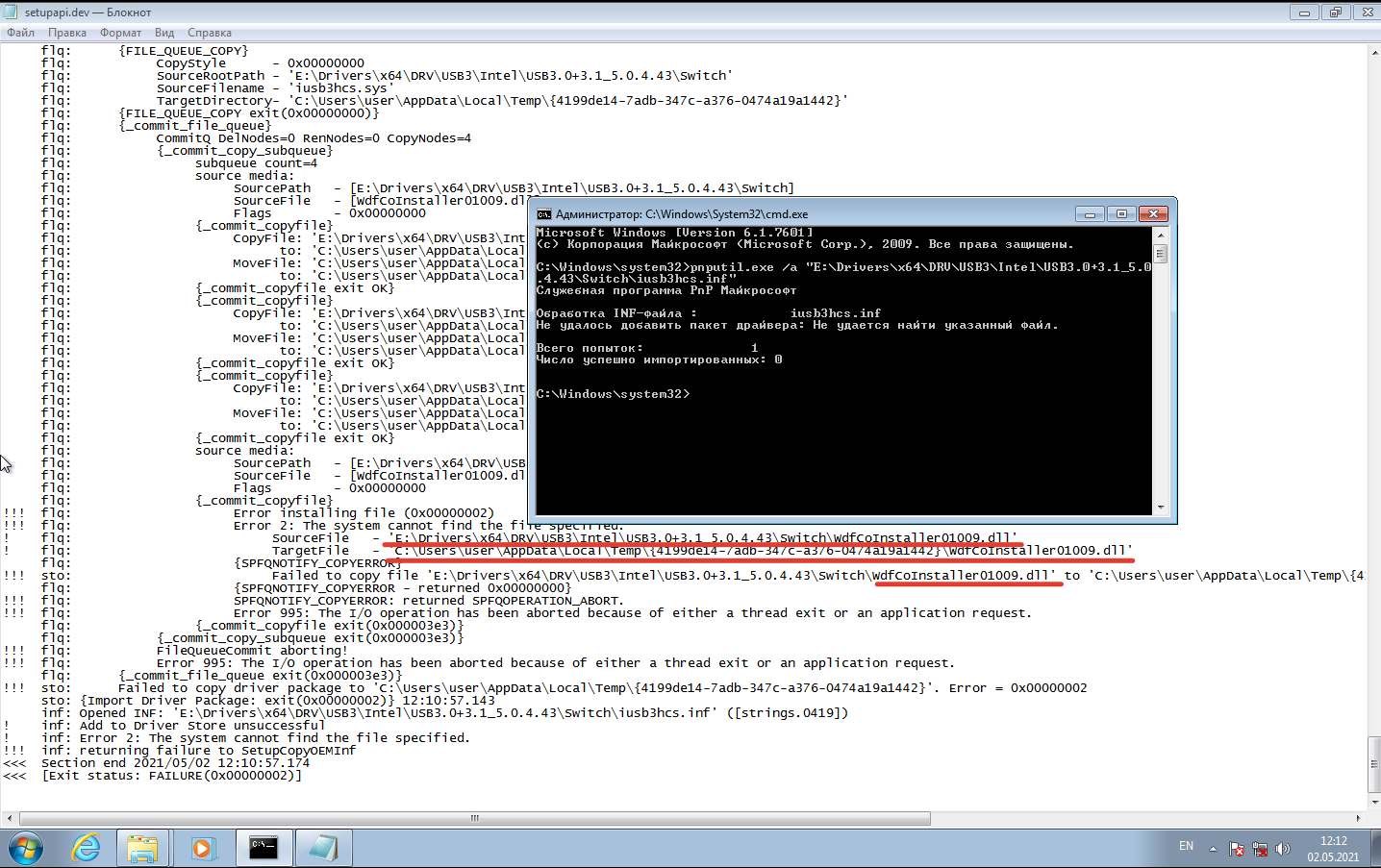

А драйверы MassStorage*.7z - откуда? Часть из них без подписи.

Или вот например у драйверов MassStorage2.7z\Dawicontrol\DC133\Win7 издатель "Dawicontrol Computersysteme GmbH" и в системе нет сертификата на него.

|

sergeysvirid

- Стаж: 11 лет

- Сообщений: 2708

- Репутация:127[+] [-]

- Откуда: 65 регион (GMT+11)

|

85251А драйверы MassStorage*.7z - откуда?

|

Eagle123

- Стаж: 11 лет

- Сообщений: 126

- Репутация:10[+] [-]

|

sergeysvirid,

А сертификатов и подписей на некоторые из них похоже нет =(

|

Eagle123

- Стаж: 11 лет

- Сообщений: 126

- Репутация:10[+] [-]

|

Что-то вы меня не понимаете похоже. И так, еще раз по порядку:

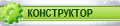

1) У 7-ых драйверов в папках:

USB3\Intel\USB3.0+3.1_5.0.4.43\Switch

USB3\Intel\USB3.0_1.0.10.255\Switch

USB3\Intel\USB3.0_1.0.10.255\Switch

USB3\VIA\USB3.0_6.1.7600.5601

USB3\Fresco\USB3.0_3.8.35514.0\host

возможно не хватает файла WdfCoInstaller*.dll и поэтому драйвер не устанавливается вручную - а будет ли он без этой библиотеки устанавливаться с помощью SDI? По-моему не факт, имхо.

Этого файла не хватает как у x64-драйверов, так и у x86. В драйверах Win-Raid эти файлы есть, а у вас в проекте нет.

2) У файла MassStorage2.7z\Dawicontrol\DC133\Win7 есть издатель "Dawicontrol Computersysteme GmbH" и подпись на это же имя, но при попытке установить такой драйвер, система ругнется, что не знает кто такой "Dawicontrol Computersysteme GmbH" и не доверяет ему и соответственно нужно добавлять сертификат "Dawicontrol Computersysteme GmbH" в доверенные, также, как это сделано и Win-Raid-сертификатом - верно?

И это не единственный драйвер, там есть еще аналогичные "недоверенные" на других разработчиков, которые видимо тоже надо заранее добавлять в систему.

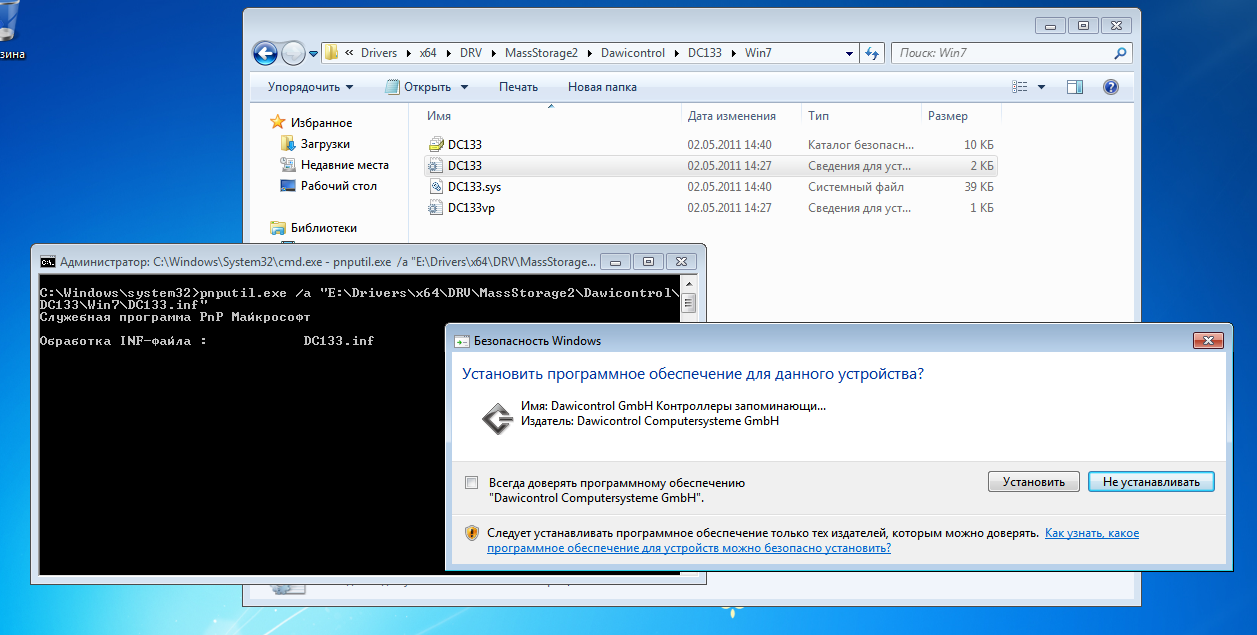

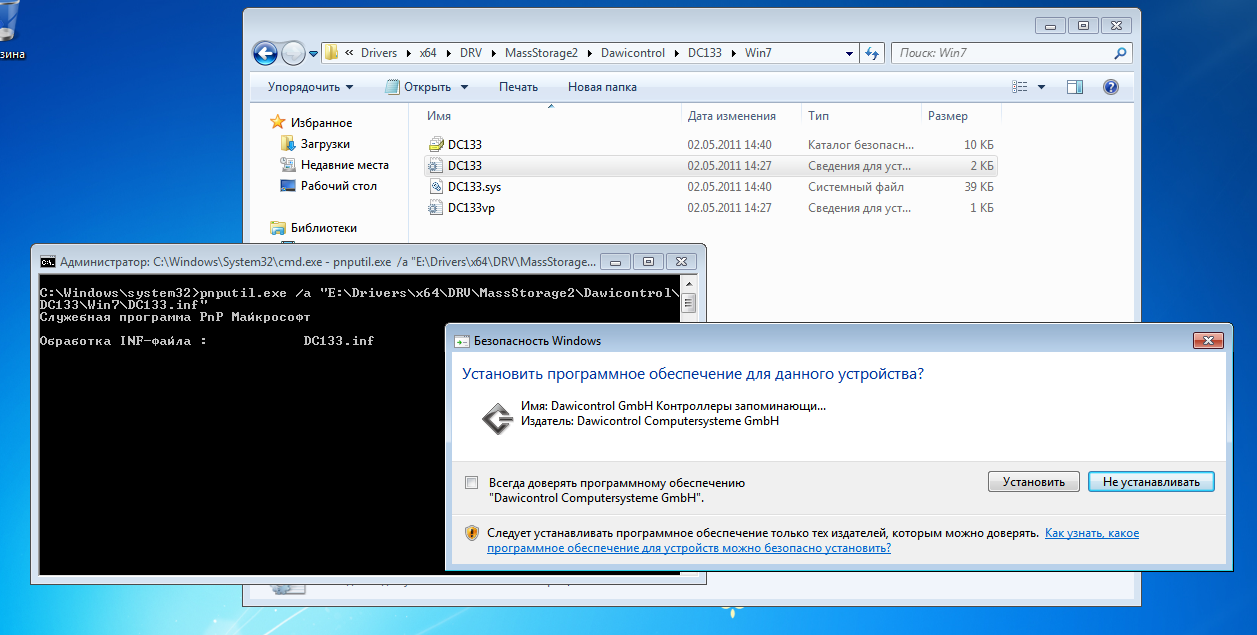

3) При попытке установить драйвер MassStorage4\Nvidia\1\nvstor64.inf, появляется красная табличка "Не удалось проверить издателя этих драйверов", хотя подпись на всех файлах в этой папке есть. Аналогично есть еще и другие драйверы, при установке которых вылезает такая красная табличка. А сможет ли их установить SDI? При установке через SDI разве не будет вылезать такая табличка, если дело дойдёт до установки именно этих драйверов?

Последний раз редактировалось: Eagle123 (2021-05-02 12:30), всего редактировалось 2 раз(а)

|

loban_ser

- Стаж: 7 лет 11 месяцев

- Сообщений: 577

- Репутация:24[+] [-]

|

85256При попытке установить драйвер MassStorage4\Nvidia\1\nvstor64.inf, появляется красная табличка "Не удалось проверить издателя этих драйверов", хотя подпись на всех файлах есть. if %SystemDrive% EQU X: (start /b /wait Reg Add "HKCU\Software\Policies\Microsoft\Windows NT\Driver Signing" /v BehaviorOnFailedVerify /t reg_dword /d 00000000 /f)

if %SystemDrive% EQU X: (start /b /wait Reg Add HKLM\SYSTEM\Setup /v SystemSetupInProgress /t REG_DWORD /d 1 /f)

|

Eagle123

- Стаж: 11 лет

- Сообщений: 126

- Репутация:10[+] [-]

|

loban_ser,

Это всё понятно, а вот есть что-то аналогичное в проекте sergeysvirid? Я веду к тому, что некоторые драйверы не полностью "благородные" и для каких-то похоже надо добавлять дополнительные сертификаты в доверенную зону, как это сделано с сертификатом Win-Raid, а при использовании других, возможно, вообще отключать проверку цифровой подписи в реестре или другими методами.

|

sergeysvirid

- Стаж: 11 лет

- Сообщений: 2708

- Репутация:127[+] [-]

- Откуда: 65 регион (GMT+11)

|

Eagle123,

А если при установке драйверов через DISM добавить ещё ключ /ForceUnsigned ?Dism /Image:%mntfolder% /Add-Driver /Driver:%~dp0Drivers\7_\x%arch% /Recurse /ForceUnsigned 85258Это всё понятно, а вот есть что-то аналогичное в проекте sergeysvirid?

Все эксперименты с интеграцией драйверов пачками через Dism или PNPUtil - это уже Ваши заморочки.85258Я веду к тому, что некоторые драйверы не полностью "благородные" и для каких-то похоже надо добавлять дополнительные сертификаты в доверенную зону... 85256Что-то вы меня не понимаете похоже.

|

![Ответить с цитатой [Цитировать]](./styles/templates/default/images/lang/ru/icon_quote.gif)

Отправлено: 02-Май-2021 14:22

(спустя 1 час 12 минут)

Eagle123

- Стаж: 11 лет

- Сообщений: 126

- Репутация:10[+] [-]

|

sergeysvirid,

А как c помощью SDI сымитировать, что в системе есть такое устройство, на которое можно установить драйвер из SDI-драйверпака? Ну или не установить, а хотя бы добавить в систему?

Вот например, как здесь и сейчас проверить, установится ли драйвер x64\DRV\USB3\Intel\USB3.0_1.0.10.255\Switch\iusb3hcs.inf с помощью SDI, если в системе нет такого устройства, на которое его можно установить? Или драйвер всё же поврежден и в нём нет файла WdfCoInstaller*.dll и поэтому, когда попадётся реальное железо, где есть такое устройство, то этот драйвер не установится, так как в нём нет одного файла. По-моему для этого подойдет попытка на тестовой машине с тестовой Windows 7 хотя бы добавить в систему этот драйвер просто для проверки с помощью pnputil. Можно узнать тем самым его целостность и находится ли в системе сертификат/разработчик этого драйвера в доверенных в certmgr.msc, по мнению системы или же на конкретный драйвер тоже надо добавлять сертификат в доверенные, как это сделано с сертификатом Win-Raid (конкретно на драйвер x64\DRV\USB3\Intel\USB3.0_1.0.10.255\Switch\iusb3hcs.inf у вас в проекте добавляется сертификат Win-Raid, тут всё в порядке, а вот на некоторые драйверы из "MassStorage*.7z" не добавляются) .

Еще раз - на мой взгляд, у драйверов с Win-Raid проблема только в том, что именно в вашем проекте у некоторых драйверов потерялся файл WdfCoInstaller*.dll. С сертификатами там все везде в порядке, если добавить сертификат Win-Raid в доверенные. Однако, в теории, если бы мы не знали, что этот сертификат надо добавить в доверенные, то можно было бы это выяснить, попытавшись установить или добавить эти драйверы в систему вручную с помощью dism/pnputil и тогда бы система сказала, что разработчика Win-Raid нет в доверенных и пришлось бы вручную нажать кнопочку добавления этого сертификата в доверенные. Аналогичное сообщение ведь выведет и SDI, если перед установкой не добавить этот сертификат в доверенные - верно? Да, в вашем проекте этот сертификат добавляется в доверенные перед установкой, здесь проблем нет. Но по этой же логике, путем установки с помощью dism/pnputil можно проверить, а есть ли все разработчики/сертификаты в доверенных у драйверов "MassStorage*.7z". И попытавшись это сделать, система сообщит, что некоторые драйверы хоть и подписаны, но без вашего согласия не добавит этих разработчиков в доверенные и поэтому их надо добавлять скриптами cmd перед установкой драйверов, как это уже сделано с сертификатами Win-Raid, чтобы система не задавала лишних вопросов. Разве это неправильный ход мыслей?

А по поводу ошибки с красным окошком - это просто моё наблюдение, как ведет себя система. Возможно при установке с помощью SDI такого сообщения и не будет. Однако, на мой взгляд, если дело дойдет до установки некоторых отдельных драйверов "MassStorage*.7z" с помощью SDI, то как минимум система может начать брыкаться и либо не установить драйверы либо вывести сообщение, что этот драйвер надо добавить в доверенные по аналогии с сертификатом Win-Raid, на который система не будет ругаться, т.к. он уже добавлен в доверенные.

|

Страница 11 из 20

Текущее время: 31-Янв 21:21

Часовой пояс: UTC + 3

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы можете скачивать файлы

|

|

Вход

Вход Регистрация

Регистрация

Отправлено:

Отправлено: