Adler

- Стаж: 10 лет

- Сообщений: 1211

- Репутация:65[+] [-]

- Откуда: Луганск

|

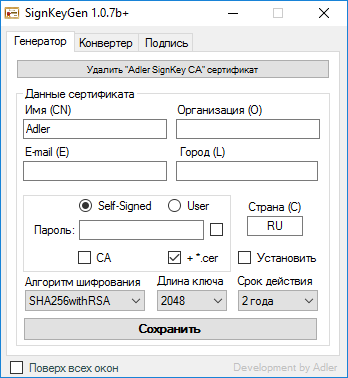

SignKeyGen - генерация ключей (сертификатов) и подпись файлов-   -Для работы программы необходим .Net Framework версии не ниже 4.0Изменения в версии 1.0.8: (04.06.2021) -Для работы программы необходим .Net Framework версии не ниже 4.0Изменения в версии 1.0.8: (04.06.2021)- Обновлен алгоритм подписи и список timestamp-серверов на актуальные.

- Автоматически производится двойная подпись SHA1 и SHA256

- Обновлен Adler SignKey CA сертификат.

СКАЧАТЬ! 1.0.8

История версийИзменения в версии 1.0.7b+: (05.02.2017)- Добавлена возможность генерации дочернего сертификата на основе своего корневого.

Если в папке с программой находится свой корневой сертификат RootCA.pfx (можно сгенерировать сразу его в программе → Self-signed + CA), то User сертификат будет генерировать на основе RootCA.pfx. Если на RootCA.pfx нет пароля - все произойдет автоматом. Если есть пароль - будет высвечиваться окошко для ввода пароля. Если отказаться от ввода пароля (нажав "Отмена") то в качестве корневого будет использоваться "Adler SignKey CA" встроенный в программу.

Под надписью "Пароль" будет отображаться INT либо EXT в зависимости от того какой корневой сертификат будет использоваться для генерации дочернего сертификата

- Добавлена возможность выбора алгоритма шифрования, длины ключа и срока действия генерируемого сертификата.

По умолчанию установлены параметры применяемые в предыдущих версиях программы.

При генерации ключей размером более 2048 бит генерация происходит заметно дольше и может показаться, что программа зависла. Это не так и связано в большим объемом генерируемых данных.

"Терпение горько, но его плод сладок" © Жан-Жак Руссо.

Изменения в версии 1.0.6b++: (обновлено 07.11.2016)- Добавлена возможность подписания файлов .sys, .cat, .cab, .ocx, .msi, .mxp, .xpi.

Другие изменения в данной версии не производились.

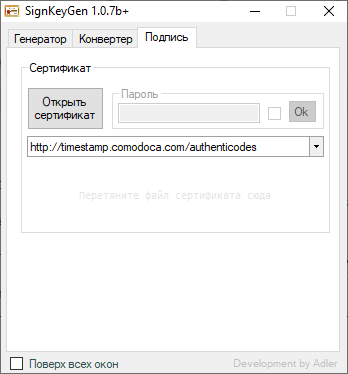

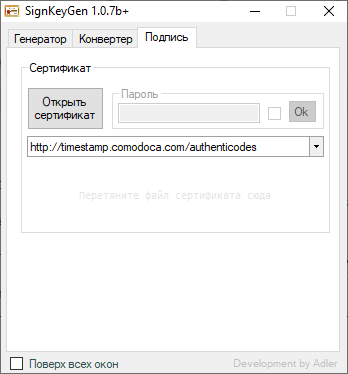

Изменения в версии 1.0.6b:- Добавлено автооткрытие Sert.pfx из папки с программой для подписи приложения.

Если в момент открытия вкладки "Подпись" в папке с программой находится файл Sert.pfx, то он автоматически открывается и им можно произвести подпись программы. Если сертификат запаролен, то необходимо ввести пароль.

- Добавлена возможность выбора TimeStamp сервера из выпадающего списка. В случае недоступности или ошибки сервера будет выведено сообщение об ошибке.

Ответ от сервера ожидается в течении 7 секунд.

- Мелкие "косметические" изменения. (Нажатие Enter в поле с паролем на вкладках "Конвертер" и "Подпись" вызывает нажатие соседней кнопки. Нажатие кнопки Enter в текстовых полях на вкладке "Генератор" вызывает переключение фокуса на следующее поле ввода).

Изменения в версии 1.0.5b:- Добавлена функция подписи .exe и .dll файлов.

Изменения в версии 1.0.4b:- Добавлена дополнительная генерация .cer файла. Файл (.cer) сохраняется в той же папке с тем же именем, что и основной .pfx файл.

- Добавлена возможность генерации корневого сертификата центра сертификации (CA).

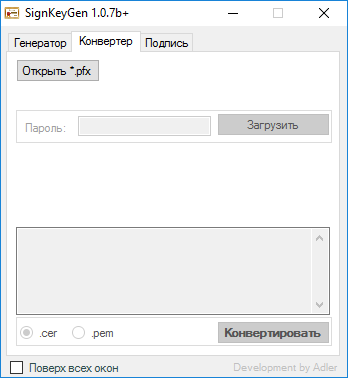

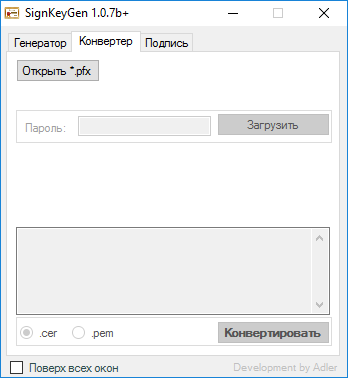

- Добавлен Drag-n-drop .pfx файлов на вкладку "Конвертер".

- Добавлен режим "поверх всех окон" (чекбокс в левом нижнем углу).

Изменения в версии 1.0.3b:- Добавлена функция установки сертификата в хранилище при сохранении. ("Self-Signed", т.к. установка "User" не имеет смысла).

- Добавлен конвертер сертификата из формата .pfx в .crt и .pem

- Режим "User" - генерируется дочерний сертификат на основе сертификата "Adler SignKey CA" (зашит в программу, устанавливается в "доверенные корневые центры сертификации" локального пользователя, с кнопки в программе).

Если в системе установлен сертификат "Adler SignKey CA", то все сертификаты сгенерированные в режиме "User" будут действительными. Без установленного "Adler SignKey CA" сгенерированный сертификат не будет доверенным даже в случае помещения его в хранилище вручную.

- Режим "Self-Signed" - генерируется обычный самоподписанный сертификат (выданный самому себе). От других сертификатов не зависит. Становится действительным при добавлении в "доверенные корневые центры сертификации".

- Генерируемые ключи имею атрибут "IdKPCodeSigning", т.е. пригодны только для подписания программ.

- При каждом нажатии на "Сохранить" генерируется новый ключ.

- Другие особенности программы смотрите в истории версий выше.

-Для использования в программе 7z SFX Constructor, сгенерированные файлы ключа необходимо поместить в папку \APPS\Sert\ переименовав в Sert.pfx

Возможно подписывать файлы драйверов по данному мануалу.

Полученный ключ так же возможно использовать для подписи программ вручную, к примеру с помощью консольного приложения FGSignCode от G.D.G. Software. Пример:FGSignCode.exe -file:<.exe файл либо .dll> -pfxpath:<файл ключа .pfx> -pfxpwd=<пароль ключа> -tsurl=http://tsa.startssl.com/timestamp

Программа основана на криптографической библиотеке BouncyCastle С#.

Последний раз редактировалось: Adler (2021-06-04 22:15), всего редактировалось 70 раз(а)

|

cartmenezz

- Стаж: 10 лет

- Сообщений: 527

- Репутация:14[+] [-]

- Откуда: Калининград

|

Adler, вопросов более не имею)) еще раз спасибо

|

Joker-2013

- Стаж: 10 лет

- Сообщений: 2052

- Репутация:120[+] [-]

- Откуда: из прошлого

|

40448и там все OK, цифровая подпись от какого-то Shenzhen и написано действительно..

Мой конструктор например, после принятия Лицензионного сообщения, устанавливает сертификат в систему пользователя...

Многие программы, делают это НЕ спрашивая... (втихую)

|

![Ответить с цитатой [Цитировать]](./styles/templates/default/images/lang/ru/icon_quote.gif)

Отправлено: 12-Апр-2018 22:47

(спустя 11 месяцев 25 дней)

vadlike

- Стаж: 8 лет 10 месяцев

- Сообщений: 31

- Репутация:1[+] [-]

|

Joker-2013, а подписать mod.efi файл можно подписать? что бы потом в security boot загружаться?

|

Joker-2013

- Стаж: 10 лет

- Сообщений: 2052

- Репутация:120[+] [-]

- Откуда: из прошлого

|

vadlike, Подписать то можно, только не прокатит...

Нужна подпись Майкрософта. Иначе без вариантов....

|

Jeabs

- Стаж: 8 лет 10 месяцев

- Сообщений: 9

- Репутация:5[+] [-]

|

52787Joker-2013, а подписать mod.efi файл можно подписать? что бы потом в security boot загружаться?

http://www.rodsbooks.com/refind/secureboot.html

|

|

|

Jeabs, эта подпись будет работать только на том компе, на котором подписано. А вот для массового применения этот вариант - не вариант.

|

Jeabs

- Стаж: 8 лет 10 месяцев

- Сообщений: 9

- Репутация:5[+] [-]

|

52808Jeabs, эта подпись будет работать только на том компе, на котором подписано. А вот для массового применения этот вариант - не вариант.

|

![Ответить с цитатой [Цитировать]](./styles/templates/default/images/lang/ru/icon_quote.gif)

Отправлено: 14-Апр-2018 00:05

(спустя 2 часа 37 минут)

Jeabs

- Стаж: 8 лет 10 месяцев

- Сообщений: 9

- Репутация:5[+] [-]

|

conty9, забыл добавить, давно слежу за Вашей творчеством и для меня Вы и Joker-2013 - самые самые! Cамый самый большой респект Вам, продолжайте заниматся тем чем занимаетесь!!!!

(чуть не совершил смертный грех, забыв упоминуть уважаемого sergeysvirid, обновление сборок которого, проверяю чаще, чем свой пульс)

|

![Ответить с цитатой [Цитировать]](./styles/templates/default/images/lang/ru/icon_quote.gif)

Отправлено: 30-Янв-2019 11:16

(спустя 9 месяцев 16 дней)

Mariolast

- Стаж: 7 лет 9 месяцев

- Сообщений: 41

- Репутация:0[+] [-]

|

Драйвер от Multikey можно подписать данным методом? Дабы не переводить Windows 10 в тестовый режим и отключать SequreBoot. Не совсем понятно, как подпись накладывается. Кинул драйвера в папку Drivers, multikey.cat есть. Сгенерировал Self-Signed сертификат. Далее переходим во вкладку Подписать, драйвер уже подрисан автоматом?

|

UserX

- Стаж: 10 лет

- Сообщений: 877

- Репутация:47[+] [-]

|

61512Драйвер от Multikey можно подписать данным методом?

Во всяком случае, нормальный multikey.cat там имеется.

Хотя на версиях старше 7-ки я не проверял, поскольку на серваке использую Windows 2008 R2. Мне "не шашечки, а ехать".

|

Adler

- Стаж: 10 лет

- Сообщений: 1211

- Репутация:65[+] [-]

- Откуда: Луганск

|

77795Adler, Здравствуйте  программа еще актуальна? просто раньше помню в свойствах цифровой подписи было написано что-то типа "не удалось проверить цепочку...", если память не изменяет. А сейчас попробовал создать сертификат и подписать, и написано: "сертификат был отозван поставщиком этого сертификата".

PS: понимаю что подпись в любом случае не "настоящая", но вроде как убрать пару ложных детектов помогало... но подозреваю что с отозванным сертификатом наоборот может проблем прибавиться

Вшитый в программу сертификат "Adler SignKey CA" по идее просрочен, но он не влияет на генерацию своего CA сертификата или на генерацию дочернего сертификата на основании своего CA сертификата.

Опишите подробнее какой сертификат и как генерировался, тогда может что-то подскажу конкретное.

|

cartmenezz

- Стаж: 10 лет

- Сообщений: 527

- Репутация:14[+] [-]

- Откуда: Калининград

|

Adler, да вроде ничего особенного, оставлял все по умолчаню:

Self-Signed , пробовал только срок менять

|

Adler

- Стаж: 10 лет

- Сообщений: 1211

- Репутация:65[+] [-]

- Откуда: Луганск

|

cartmenezz, ну так он и не должен подлинным считаться, если он самоподписанный. Он "подлинным" станет, если его установить с систему.

|

Страница 8 из 9

Текущее время: 04-Мар 03:55

Часовой пояс: UTC + 3

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы можете скачивать файлы

|

|

Вход

Вход Регистрация

Регистрация

Отправлено:

Отправлено:

), если какой то Вася или Укучукбу предоставят центру сертификации подтверждающие документы и N-ю суму денег (~ от 80$ за сертификат).

), если какой то Вася или Укучукбу предоставят центру сертификации подтверждающие документы и N-ю суму денег (~ от 80$ за сертификат).